- 1.VXLAN

- 2.CiscoのSD-Access

1.VXLAN

1.1 VXLANとは

VXLAN(ブイエックスラン:Virtual eXtensible Local Area Network)はフルスペルのとおり仮想的にLANをeXtensible(拡張)したプロトコルです。従来からあるVLANの場合,設定できるVLAN IDの上限は4094個です(VLAN IDは12ビットで,2の12乗=4096)。一般の企業において,この上限値を超えることはあまりないでしょう。一方,AWSやAzureのような大規模クラウドサービスの場合,4094ではまったく足りません。そこで,VXLANです。

VXLANでは,VXLANを識別するVNIというIDを約1,677万個作成できます(VNIは24ビットで,2の24乗=16,777,216)。プロトコル上は約1,677万のレイヤー2ネットワークを作れるようになるのです。

さて,VXLANの名前だけ見ると,レイヤー2プロトコルのような印象を受けます。実際,VXLANによって,離れた場所にあるセグメント間を,あたかも同一セグメントであるかように接続できます。ですが,VXLANは,VLANのようにレイヤー2に閉じた技術ではありません。VXLANは,レイヤー2のイーサネットフレームをレイヤー3のIPパケットにカプセル化する仕組みです。こうして,物理的または論理的に離れた場所にあるレイヤー2ネットワーク(セグメント)間を,レイヤー3ネットワークを経由して相互に接続できます。

1.2 オーバーレイネットワークとアンダーレイネットワーク

オーバーレイ(overlay)という言葉には,「重ねる」「被せる」の意味があります。オーバーレイネットワークとは,下層のネットワーク(アンダーレイネットワーク)の上に被せて作ったネットワークのことです。

R6の問題では,オーバーレイネットワークを実現する技術としてVXLANを使います。具体的には,下層にあるアンダーレイネットワークの上にレイヤー2のオーバーレイネットワークを作ります。(ちなみに,オーバーレイネットワークでは,ポートベースVLANも作成できます。)

たとえば,AWSの東京リージョンの場合,172.31.0.0/16というVPC(仮想ネットワーク)が,三つのデータセンター(AZ)をまたがって構築されます。そして,各AZ内に172.31.1.0/24,172.31.2.0/24 などの複数のサブネットを作ります。もちろん,利用者Aも利用者Bも利用者Cも,それぞれの172.31.0.0/16という同じVPCを利用できますが,それぞれは独立しており通信が混じることはありません。内部仕様は公開されていないので憶測が含まれていますが,以下のような構成です。まず,データセンタ間を接続するために,L3SWやルータなどを使ってレイヤー3のネットワークを作ります。これがアンダーレイネットワークです。次に,VXLANを使い,このアンダーレイネットワーク上に,仮想的なレイヤー2のネットワーク(オーバーレイネットワーク)を複数作ります。

1.3 VNI(Virtual Network Identifier)

VNIは,VXLANで作る論理的なネットワークの番号(Identifier:識別番号)です。VLANではVLAN IDでVLANを識別し,VLAN IDは12ビット(=4,096)でした。一方のVXLANのIDであるVNIは24ビット(=約1,677万)です。つまり,約1,677万個のL2ネットワークを作ることができます。

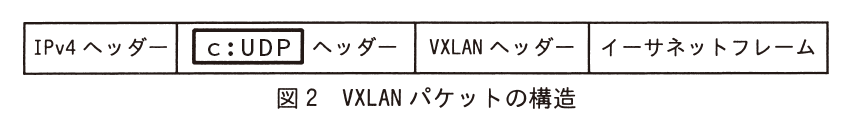

1.4 VXLANパケット

VXLANパケットは,L2フレームをIPパケット(UDP)でカプセル化したものです。VXLANパケットの構造は,問題文で以下のように示されました。

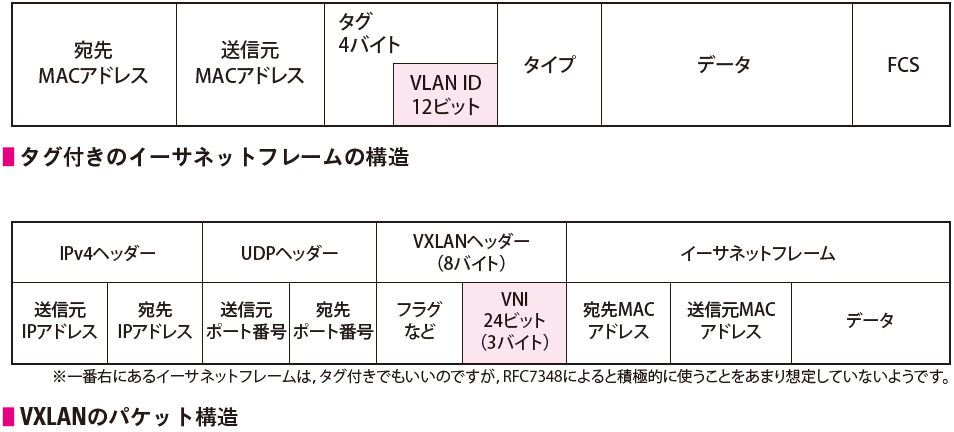

では,VLANとVXLANのフレームの違いを見てみましょう。

VLANはレイヤー2の情報だけで構成されますが,VXLANはレイヤー3の情報(IPv4ヘッダー)とレイヤー2の情報(VNIヘッダーやイーサネットフレーム)で構成されています。

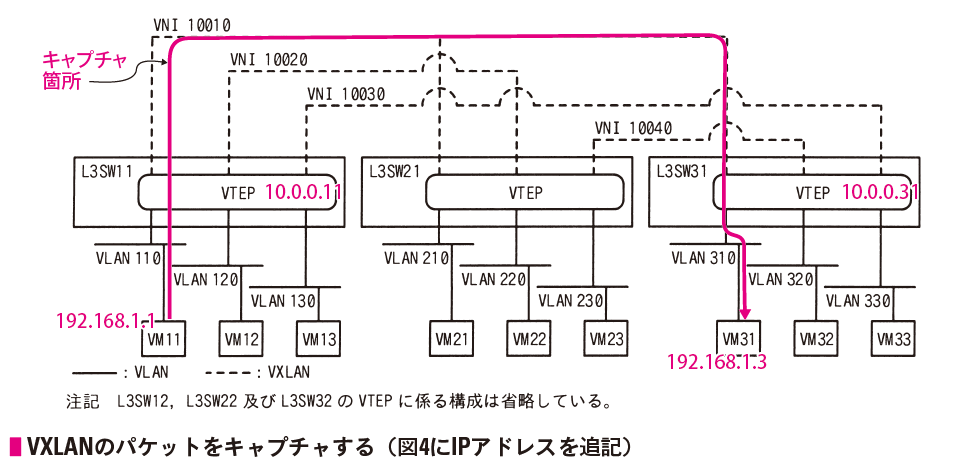

先頭のIPv4 ヘッダー,UDPヘッダー,VXLANヘッダーはアンダーレイネットワークの情報です。イーサネットフレームは,オーバーレイネットワークの情報です。

このネットワーク構成図で補足します。イーサネットフレームのデータ部分には、実際にはIPヘッダもあります。そのIPアドレスは、構成図にあるように192.16.1.xのIPアドレスです。そして、VLXNではVLAN110を識別するための情報として、例えばVNI=10010が記載されます。そして、IPヘッダでは、アンダーレイネットワークとして、10.0.0.xのIPアドレスで通信が行われます。

1.5 VTEPの動作

(1)VTEPとは

VTEP(VXLAN Tunnel End-Point)は,フルスペルのとおり,VXLANのトンネル(Tunnel)の終わり(End)の地点(Point)です。

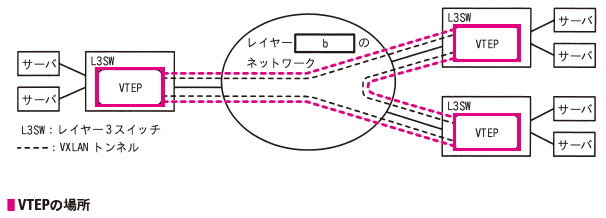

VTEPの解説の前に,問題文の図1で,VTEPがどこにあるかを確認しましょう。

このように,VTEPは,L3スイッチの中にあり,他のVTEPとVXLANトンネルで接続していることがわかります。VTEPですが、インターフェースを指すこともありますが,今回の場合,L2ネットワークを構築するための仮想的なネットワーク機器だと考えてください。異なるL3SW内にあるVTEP同士をVXLANトンネルで接続して,仮想的なレイヤー2ネットワークを構築します。実際,上記の図では,6台全てのサーバが,一つのレイヤー2ネットワーク上に存在します。

VTEPが何をしているかというと,VPNルータのような役割をします。サーバなどの端末からイーサネットフレームを受信すると,VXLANヘッダーなどを付与して(つまりカプセル化して)相手方のVTEPに送信します。

(2)VTEPの動作

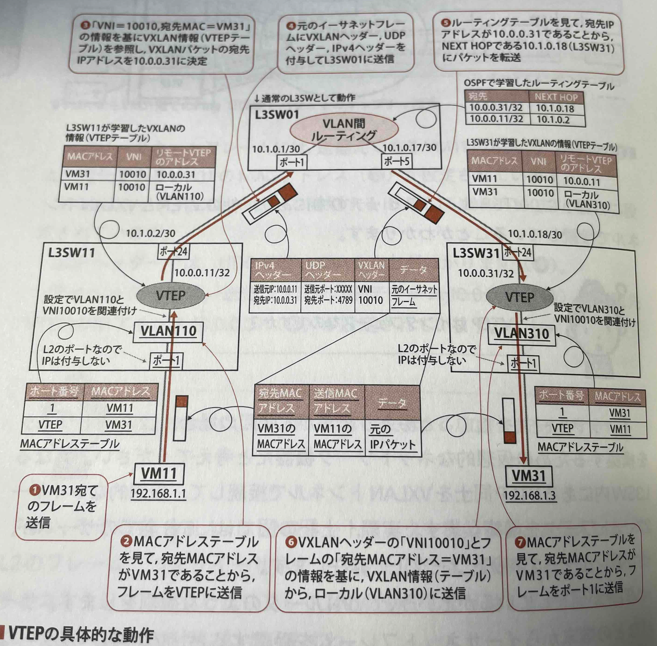

VTEPの具体的な動作を以下の図で説明します。VM11とVM31は,物理的にも,アンダーレイのネットワーク的にも離れた場所にあります。しかしVM11とVM31は,同一セグメントにあるかのようにレイヤー2で通信できます。

かなり複雑な図になってしまいましたが,図と番号❶~❼を一つ一つ確認しながらVTEPの動作を理解してください。

1.5 EVPNの仕組み

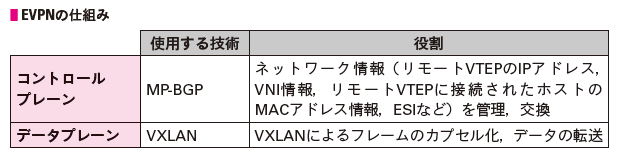

EVPNは,EVPN全体を制御する仕組みであるコントロールプレーンと,実際にデータを運ぶ仕組みであるデータプレーンの組合せで構成されます。

1.6 メーカー

AristaやCiscoが代表的

2.CiscoのSD-Access

2.1 VN (Virtual Network)

(1)概要

・VN (Virtual Network)は、実体は VRF (L3の仮想化) です。

・接続例

+-------+-------+ +--------+--------+ +--------+--------+ +-------+-------+

| 端末 (Client) | ---------------- | Edge Node (EN) | =============> | Border Node (BN)| ------ | Fusion Router | ---> [ 社内サーバ ]

+-------+-------+ (VLAN 10) +--------+--------+ (VN:Employ) +--------+--------+ +-------+-------+ (業務システム)

(アクセススイッチ) (コアスイッチ) (境界ルータ)

+-------+-------+ +--------+--------+ +--------+--------+ +-------+-------+

| 端末 (Client) | ---------------- | Edge Node (EN) | =============> | Border Node (BN)| ------ | Fusion Router | ---> [ インターネット ]

+-------+-------+ (VLAN 20) +--------+--------+ (VN:Guest) +--------+--------+ +-------+-------+ (YouTubeなど)

(アクセススイッチ) (コアスイッチ) (境界ルータ)※Guest VNの中にいる人は、Employee VNの中に絶対にアクセスできません。これが「VRF(VN)が分かれている」という意味です。

(2)2つのVNI

ただし、SD-Accessには 2種類のVNI があります。

| IDの種類 | 正式名称 | 何を識別する? | 解説 |

|---|---|---|---|

| L2 VNI | Layer 2 VNI | VLAN(サブネット) | スイッチに入ってきた「VLAN 10」を、ファブリック内で識別するためのID(例:10010) |

| L3 VNI | Layer 3 VNI | VN(VRF) | これが「VN」の識別子。複数のVLAN(L2 VNI)を束ねる、VRFごとの共通ID(例:50001) |

(3)VNを使うメリットは?

① 完全なセキュリティ隔離(マクロセグメンテーション)

これが最大の理由です。 「社員用VN」と「IoT用VN(監視カメラなど)」と「ゲスト用VN」を作れば、物理的に同じスイッチやケーブルを使っていても、論理的には完全に別のネットワークになります。 ファイアウォールで細かく制御しなくても、**「VNが違えば通信できない」**という強力な壁を簡単に作れます。

② IPアドレスの重複が可能

VRF(VN)が違えばルーティングテーブルが別なので、理論上は「社員用VNで 192.168.1.0/24」を使い、「ゲスト用VNでも 192.168.1.0/24」を使うことができます。(運用がややこしいので推奨はされませんが、M&Aなどで会社が合併した際には役立ちます)。

③ 設定の簡素化(DNA Centerの恩恵)

従来、ネットワーク全体でVRFを切るのは、すべてのスイッチにVRF設定を入れる必要があり大変でした。 SD-Accessなら、GUI(DNA Center)で「新しいVNを作成」とポチっとするだけで、全Edge/BorderノードにL3 VNI等の設定が自動投入されます。

2.2 接続例

(1)すべてをSD-Access対応機器にする場合

【外部の世界】 (インターネット / WAN / データセンター) ↑ | (普通のルーティング接続) | +---------------------------+ | Fusion Router (ルータ) | ← ※ここはSD-Accessの外側 +---------------------------+ | | (ここが境界線!) | +---------------------------+ | Core Switch (L3SW) | <=== ★ここが Border Node です! | (例: Catalyst 9500) | (出口・関所) +---------------------------+ | | (アンダーレイネットワーク) | +---------------------------+ | Access Switch (L2/L3SW) | <=== ここが Edge Node です | (例: Catalyst 9300) | (入口・受付) +---------------------------+ | [ PC / スマホ ]

(2)Layer 2 Extension(L2拡張)

・エッジには他社L2スイッチを入れる場合です。

・Edge Node(Cisco Catalyst 9300等)のポートを一つ使い、そこから他社製L2スイッチ(HPやAllied)に繋ぎ、そこにPCを複数台ぶら下げる形です。

・「コスト削減」という最大のメリットの代わりに、SD-Accessの「便利機能」が一部失われます。

たとえば、障害があった場合に、DNA Centerからは「Edgeの先で何か起きてる」までしか分からない。他社SWにはCLI等で(必要に応じて)VLAN設定が必要)

ポートごとに細かくDot1x認証による制御ができなくなる。

[ Catalyst 9300 (Edge Node) ]

| Port 1/0/1

| (設定: Trunk / Multi-Auth)

|

+-------+-------+

| 他社製L2スイッチ | <--- ここは手動設定が必要!

+-------+-------+

| | |

[PC] [PC] [PC]

2.3 登場人物

| 登場人物(役割名) | 主な仕事(一言で) | 使っている技術 | 物理的な場所(例) | 製品例 | |

|---|---|---|---|---|---|

| Catalyst Center (旧 DNA Center,DNAC) |

総監督(設定自動化) | HTTPS / SSH | サーバールームまたはクラウド(AWS上) | AWSのEC2のインスタンス等に導入可 | |

| ISE | 認証・権限付与 | RADIUS / TACACS+ | サーバールーム | ||

| Control Plane Node(CP) | 位置情報DB(Map Server) | LISP | コアスイッチ等に同居、つまりBNと同一筐体可能 | ||

| Edge Node (Fabric Edge Node) |

端末収容・カプセル化 | LISP / VXLAN | 各フロアのスイッチ | Catalyst 9200 / 9300 シリーズ | |

| Border Node (Fabric Border Node) |

外部への出入り口 | LISP / VXLAN / BGP | コア/集約スイッチ | Catalyst 9500 / 9600 シリーズ | |

| Intermediate Node | パケット中継のみ | OSPF または IS-IS がしゃべれるL3スイッチ | ENとBNの間に設置するなど | Catalyst 9500 や9300、他社でもできなくはないが非推奨 | |

| Fusion Router | VRF間の接続・外部接続・Shared Serverへの接続用 | BGP / VRF-Lite | コアのさらに上流 | ||

| DHCPサーバ | IPアドレスの払い出し | 社内LANが一般的 | なんでもいい | ||

| エッジのL2SW | コスト削減目的で、エッジスイッチとして | ||||

| Shared Server | 複数のVNからアクセスするサーバ | 社内、クラウドに限らず | DHCPサーバ、DNSサーバ、ADなど |

2.4 用語

・SDA Fabric(SDAファブリック):一言で言うと「SD-Accessの技術(LISPやVXLAN)が適用されている範囲全体」のことです。

2.5 汎用的なVXLANとSD-Accessとの違い

(1)EVPN(MP-BGP)ではなくLISP

汎用的なVXLANでは、EVPNを使いますが、Ciscoの場合はLISPを使います。

| 特徴 | EVPN(汎用的な技術) | Cisco SD-Access |

|---|---|---|

| 制御(コントロールプレーン) | MP-BGP (これがご提示のテキストの仕組み) |

LISP (Locator/ID Separation Protocol) |

| 転送(データプレーン) | VXLAN | VXLAN (※正確にはVXLAN-GPO) |

| 管理主体 | ネットワーク管理者 (CLIや各種ツール) |

Cisco DNA Center (現在のCatalyst Center) |

(2)VTEPではなくEN

・SD-Accessにおいても、機能としてはVTEPを使いますが、SD-Accessの世界では名前が変わります。VTEP(VXLAN Tunnel Endpoint)ではなく、Edge Node (エッジノード)です。

・Edge Nodeでは、物理的な動作として、VTEPと同じくVXLANのカプセル化をします。また、論理的な動作として、 LISPを使って宛先を探します。

(3)動作の違い

| 手順 | 図の説明(汎用VXLAN) | SD-Accessでの動き |

|---|---|---|

| ③ | 学習済みのテーブルを見て宛先VTEPを決定 | LISPキャッシュを見る。 無ければMap Serverに問い合わせて、宛先Edge Node(RLOC)を教えてもらう |

| ④ | VXLANヘッダを付与 | VXLAN-GPOヘッダを付与 (SGTタグが含まれる) |

| ⑤ | OSPFで宛先VTEPへ転送 | (同じ) アンダレイのIS-IS / OSPFで転送 |

| ⑥ | VNIを見てVLANへ転送 | (同じ) VNI(L2 LISP Instance ID)を見て転送 |

2.6 IPアドレスの割り当て

(1)アンダーレイネットワークについて

ケーブル単位で1つのネットワークと考えればいい。なので、物理的は装置間でセグメントが確実にわかれ、かつケーブルごとにセグメントを付与する。

(2)オーバーレイネットワークの基本的な考え方

・VRF(VN)ごとにセグメント(VLAN)を割り当てます。

・一つのVN(VRF)の中に、複数のIPプール(VLAN)を入れることができます。

■例:VN: Employee (VRF) IP Pool A: 192.168.10.0/24 (VLAN 10: 東京本社のデータ用) IP Pool B: 192.168.20.0/24 (VLAN 20: 大阪支社のデータ用) IP Pool C: 192.168.30.0/24 (VLAN 30: IP電話用)

(2)IP pool とIPの払い出し基本的な考え方

・IP Pool(IPプール)の設定をしますが、「このVN(部署)には、このIPレンジを使う」と決めるのはDNA Centerです。

・実際のPCにIPを配るのは、通常 外部のDHCPサーバ です

・例外的にプリンタなどに固定IPアドレスを割り当てることは可能

(3)SVI

・SVI (Switch Virtual Interface) とは、 L3スイッチの中に作られる「仮想的なルータのインターフェース」のことです。

・ PCから見たときの 「デフォルトゲートウェイ」 になります。

・EdgeスイッチはL3スイッチとして動くため、内部にSVI(ゲートウェイ)を持ち、そこでルーティングを行います。

2.7 ルーティング

(1)アンダーレイネットワーク

L3限定です。スイッチ間はすべてOSPFやIS-ISで接続されます。L2(STP)は使いません。

・SDNから外へのルートティング(BGP/VRF-LiteやStatic)の設計も必要

(2)オーバレイネットワーク

L3 オーバーレイ(IPパケット)が標準 です。SD-AccessのEdge Node同士は、ルーティングプロトコルでネイバーを張りません。なので、ルーティングプロトコルは使わず、使うのは、LISP (Locator/ID Separation Protocol)です。

L2 オーバーレイ(イーサネットフレーム)もオプションで可能で、「L2 Flooding」を有効にすると使えます。

(3)Fusion RouterとSDA Fablic間

分断されたVN同士(VN1⇔VN2)や、外部(データセンター等)への通信を行うために設置するが、 ファブリック(Border Node)とFusion Routerの間は eBGP で経路交換を行う。

2.8 認証設計

以下の3つ+認証無しがある。

| 認証方式 | 主な対象 | 特徴 | セキュリティ強度 |

|---|---|---|---|

| ① 802.1X認証 | PC、スマホ、タブレット | 基本はこれ。証明書やID/パスワードを使う。最も安全だが、専用ソフト(サプリカント)が必要。 | |

| ② MAB (MAC Authentication Bypass、実質MAC認証) | プリンタ、カメラ、IoT機器 | 802.1Xができない機器用。MACアドレスをIDとして認証する。 | |

| ③ Web認証 | ゲスト(来客) | 一時利用者用。ブラウザでログイン画面を出してID/PWを入力させる。 |

また、認証で決まるのは、セグメント(VLAN)とSGTです。 ISE(認証サーバー)がそして、セグメントが決まることで、自動的にVN(VRF)も決定されます。

ISEからエッジスイッチに対して、RADIUS Access-Acceptを送りますが、そこで、以下のようにVLANとSGTを渡します。

| Tunnel-Private-Group-ID = 10 Cisco-AVPair = cts:security-group-tag=10 (SGT) |

2.8 無線LAN

無線AP(アクセスポイント)は「Edge Node (EN)」に接続

2.9 NW構成図

(1)機器配置

■クラウド

Entra ID

■サーバセグメント

・Catalyst Center (DNAC) ← SDA管理

・WLC (Catalyst 9800) ← 無線制御

・ISE (Primary/Secondary) ← 認証・ポリシー

・DHCP Server ← IP払い出し

・Local AD ← 認証DB

・Entra Connect(Windows Server) ←EntraIDとのLDAP連携

・各種業務サーバ

(2)NW構成図

以下も大変参考になります・

https://www.cisco.com/c/en/us/td/docs/solutions/CVD/Campus/cisco-sda-design-guide.html#Roles_and_Terminology

(3)VN (Virtual Network) と IPアドレス設計

| 用途 | 所属VN名(VRF) | IP Pool名(サブネット例) | ゲートウェイ(Anycast GW) | 備考 |

|---|---|---|---|---|

| 基幹系(PC) | Corp_VN | Pool_Data(10.1.10.0/24) | 10.1.10.1 | 一般社員用データ通信 |

| 音声(電話) | Corp_VN | Pool_Voice(10.1.20.0/24) | 10.1.20.1 | ※PCと同じVNだが、プールを分けることで自動的にVoice VLANが割り当てられる |

| 監視カメラ | IoT_VN | Pool_Camera(10.1.90.0/24) | 10.1.90.1 | 基幹系とは通信不可(完全隔離) |

| NW監視通信 | INFRA_VN | (Global) | (Underlay IP) | スイッチやAP自体の管理通信は、デフォルトの INFRA_VN を通る |

(4)SGT(タグ)の設計

VNの中、あるいはVNをまたぐ通信のアクセス制御を定義します。

| 送信元 SGT | 宛先 SGT | 許可/拒否 | 設計意図 |

|---|---|---|---|

| SGT_Employee | SGT_Server_Core | 許可 | 社員は基幹サーバにアクセスOK |

| SGT_Employee | SGT_Camera | 拒否 | 社員PCから監視カメラへの直接アクセスは禁止(覗き見防止) |

| SGT_Camera | SGT_Server_Cam | 許可 | カメラから録画サーバ(NVR)への保存はOK |

| SGT_Camera | SGT_Internet | 拒否 | カメラが勝手に外部と通信するのはウイルス感染の元なので禁止 |

| SGT_Voice | SGT_Voice | 許可 | 電話機同士の内線通話は許可 |

アクセス制御は、基本はSGACL(SGTベース)で実施する。ただし、インターネットや、SD-Access非対応の古いネットワークへ出ていく場合、相手はSGTを理解できないので、出口のルータ(Border NodeやFirewall)で、従来どおりの IPアドレスベースのACL や Firewallポリシー を書く必要があります。

(5)帯域制御・優先制御 (QoS) 設計

DNA Center の「アプリケーションポリシー」で自動化

| トラフィック | QoSクラス(Cisco推奨) | 具体的動作 |

|---|---|---|

| 音声(Voice) | Platinum(Expedited Forwarding) | 最優先。遅延・揺らぎを極限まで減らす。帯域保証を行う。 |

| 基幹系(Data) | Silver / Default | ベストエフォート。ただし重要な業務アプリ(Office365など)のみ、Goldに引き上げる設定が可能。 |

| 監視カメラ | Gold(Video) | 帯域は食うが、遅延には比較的強い。音声の次に優先する。 |

| NW監視 | Network Control | 帯域は狭いが、輻輳時もパケットを落とさない(Telnet / SSH / SNMP など)。 |

(6)認証設計 (Authentication)

ISEでの制御として、「何をつないだら、どのVN/SGTに入れるか」の振り分けルールです。

| デバイス | 認証方式 | ISEでの判定ロジック(AuthZ Policy) | 割り当て結果 |

|---|---|---|---|

| 会社PC | 802.1X | 証明書あり OR AD参加PCである | VN:Corp_VN SGT:SGT_Employee |

| IP電話機 | MAB + Profiling | MACアドレス認証 +「Cisco-Phone」というプロファイルに合致 | VN:Corp_VN SGT:SGT_Voice Voice Domain:ON |

| 監視カメラ | MAB | MACアドレス認証(事前に許可リスト登録) | VN:IoT_VN SGT:SGT_Camera |

| 未許可PC | Guest / MAB | 認証失敗、または特定のアカウント | VN:Guest_VN SGT:SGT_Guest (インターネットのみ) |